En el laboratorio de hoy, nos aseguráremos de que las conexiones de cliente SMTP autenticadas a nuestro servidor de correo electrónico Microsoft Exchange estén protegidas por el cifrado TLS.

Lo más común será usar conexiones de cliente SMTP autenticadas protegidas por el cifrado TLS, cuando tengamos clientes configurados en nuestro servidor Microsoft Exchange, que usen cuentas del tipo POP o IMAP. Este tipo de cuenta, como envió de correo electrónico usará nuestro servidor de correo electrónico Microsoft Exchange con el protocolo SMTP.

Si el cliente final, intenta autenticar a través de una conexión no segura, este recibirá un mensaje como el que mostramos a continuación:

El servidor saliente (SMTP) mail.dom.es no admite el método de autenticación seleccionado.

The outgoing server (SMTP) mail.dom.es does not support the selected authentication method.

Esto sucede porque nuestro cliente de correo electrónico SMTP debe estar configurado para usar STARTTLS usando el puerto 587, de este modo autenticará de forma segura.

La siguiente vez que intentemos enviar un correo electrónico después de activar la autenticación segura, recibiremos un error distinto. Dependiendo del cliente de correo electrónico que estemos usando, puede ser una advertencia de confianza del certificado, un mensaje para agregar una excepción de seguridad para confiar en el certificado no confiable, o simplemente puede fallar completamente con un error de certificado.

Aunque hayamos habilitado un certificado SSL válido para SMTP, el conector de recepción deberá ser configurado con el TLScertificatename que deseamos usar.

The TlsCertificateName parameter specifies the X.509 certificate to use with TLS sessions and secure mail. Valid input for this parameter is [I]Issuer[S]Subject. The Issuer value is found in the certificate’s Issuer field, and the Subject value is found in the certificate’s Subject field. You can find these values by running the Get-ExchangeCertificate cmdlet.

El parámetro TlsCertificateName, especifica el certificado X.509 que usaremos en las sesiones TLS y correo seguro. La entrada válida para este parámetro es [I] Issuer [S] Subject. El valor del emisor lo encontraremos en el campo Issuer del certificado, y el valor del asunto se encuentra en el campo Subject de nuestro certificado. Podemos ver estos dos valores ejecutando el cmdlet Get-ExchangeCertificate.

Para poder solucionar el problema, lo primero que tenemos que hacer será determinar el valor thumbnail que nuestro certificado necesita.

Get-ExchangeCertificate

Thumbprint Services Subject

---------- -------- -------

F777BD581ABC543C9E86BEA322CCE8363F67AF3A ...WS.. CN=*.dom.es

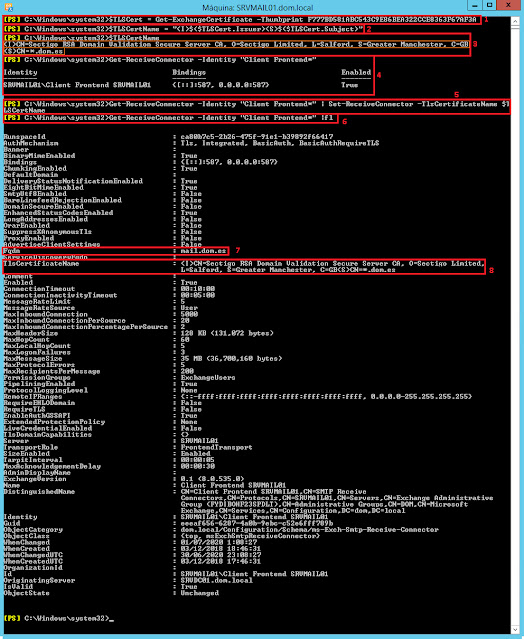

A continuación, vamos a capturar nuestro certificado en una nueva variable que llamaremos $TLSCert. Usaremos la construcción que mostramos a continuación para conseguirlo.

$TLSCert = Get-ExchangeCertificate -Thumbprint F777BD581ABC543C9E86BEA322CCE8363F67AF3A

Seguidamente, vamos a declarar una nueva variable que llamaremos $TLSCertName en la que guardaremos el emisor del certificado y los valores de los sujetos. Usaremos la construcción que mostramos a continuación.

$TLSCertName = "<I>$($TLSCert.Issuer)<S>$($TLSCert.Subject)"

Si mostramos el contenido de la nueva variable $TLSCertName, tiene que ser algo parecido a lo que mostramos a continuación.

[PS] C:\>$TLSCertName

<I>CN=Sectigo RSA Domain Validation Secure Server CA, O=Sectigo Limited, L=Salford, S=Greater Manchester, C=GB<S>CN=*.dom.es

La constricción siguiente nos servirá para listar el conector Client Frontend que queremos modificar.

[PS] C:\>Get-ReceiveConnector -Identity "Client Frontend*"

Identity Bindings Enabled

-------- -------- -------

SRVMAIL01\Client Frontend SRVMAIL01 {[::]:587, 0.0.0.0:587} True

Seguidamente, estableceremos la propiedad llamada TlsCertificateName del conector de recepción Client Frontend usando la cadena larga que contenga nuestra variable $TLSCertName.

Get-ReceiveConnector -Identity "Client Frontend*" | Set-ReceiveConnector -TlsCertificateName $TLSCertName

Para poder ver los cambios que hemos realizado ejecutaremos la construcción que mostramos a continuación.

Get-ReceiveConnector -Identity "Client Frontend*" |fl

RunspaceId : ca80b7c5-2b26-475f-91e1-b39892f66417

AuthMechanism : Tls, Integrated, BasicAuth, BasicAuthRequireTLS

Banner :

BinaryMimeEnabled : True

Bindings : {[::]:587, 0.0.0.0:587}

ChunkingEnabled : True

DefaultDomain :

DeliveryStatusNotificationEnabled : True

EightBitMimeEnabled : True

SmtpUtf8Enabled : False

BareLinefeedRejectionEnabled : False

DomainSecureEnabled : False

EnhancedStatusCodesEnabled : True

LongAddressesEnabled : False

OrarEnabled : False

SuppressXAnonymousTls : False

ProxyEnabled : False

AdvertiseClientSettings : False

Fqdn : mail.dom.es

ServiceDiscoveryFqdn :

TlsCertificateName : <I>CN=Sectigo RSA Domain Validation Secure Server CA, O=Sectigo Limited,

L=Salford, S=Greater Manchester, C=GB<S>CN=*.dom.es

Comment :

Enabled : True

ConnectionTimeout : 00:10:00

ConnectionInactivityTimeout : 00:05:00

MessageRateLimit : 5

MessageRateSource : User

MaxInboundConnection : 5000

MaxInboundConnectionPerSource : 20

MaxInboundConnectionPercentagePerSource : 2

MaxHeaderSize : 128 KB (131,072 bytes)

MaxHopCount : 60

MaxLocalHopCount : 5

MaxLogonFailures : 3

MaxMessageSize : 35 MB (36,700,160 bytes)

MaxProtocolErrors : 5

MaxRecipientsPerMessage : 200

PermissionGroups : ExchangeUsers

PipeliningEnabled : True

ProtocolLoggingLevel : None

RemoteIPRanges : {::-ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff, 0.0.0.0-255.255.255.255}

RequireEHLODomain : False

RequireTLS : False

EnableAuthGSSAPI : True

ExtendedProtectionPolicy : None

LiveCredentialEnabled : False

TlsDomainCapabilities : {}

Server : SRVMAIL01

TransportRole : FrontendTransport

SizeEnabled : Enabled

TarpitInterval : 00:00:05

MaxAcknowledgementDelay : 00:00:30

AdminDisplayName :

ExchangeVersion : 0.1 (8.0.535.0)

Name : Client Frontend SRVMAIL01

DistinguishedName : CN=Client Frontend SRVMAIL01,CN=SMTP Receive

Connectors,CN=Protocols,CN=SRVMAIL01,CN=Servers,CN=Exchange Administrative

Group (FYDIBOHF23SPDLT),CN=Administrative Groups,CN=DOM,CN=Microsoft

Exchange,CN=Services,CN=Configuration,DC=dom,DC=local

Identity : SRVMAIL01\Client Frontend SRVMAIL01

Guid : eeeaf656-6287-4a0b-9ebc-c52e6fff789b

ObjectCategory : cudom.local/Configuration/Schema/ms-Exch-Smtp-Receive-Connector

ObjectClass : {top, msExchSmtpReceiveConnector}

WhenChanged : 01/07/2020 1:08:27

WhenCreated : 03/12/2018 18:46:31

WhenChangedUTC : 30/06/2020 23:08:27

WhenCreatedUTC : 03/12/2018 17:46:31

OrganizationId :

Id : SRVMAIL01\Client Frontend SRVMAIL01

OriginatingServer : SRVDC01.dom.local

IsValid : True

ObjectState : Unchanged

Espero os sea de utilidad.

Enlaces relacionados

Microsoft Exchange OnLine: Buzón de destino no tiene una coincidencia de proxy smtp [dominio].mail.onmicrosoft.com error al intentar mover buzones.

Microsoft Exchange OnLine: Configurar Journaling.

Microsoft Office 365: Microsoft Outlook no muestra las carpetas públicas de Exchange OnLine.

Microsoft Exchange Online: Usar PowerShell.

Microsoft Exchange OnLine: Configurar Journaling.

Microsoft Office 365: Microsoft Outlook no muestra las carpetas públicas de Exchange OnLine.

Microsoft Exchange Online: Usar PowerShell.

No hay comentarios:

Publicar un comentario