En el laboratorio de hoy vamos a ver como configurar un túnel VPN para que los usuarios de nuestra red puedan acceder a los recursos de LAN desde la WAN.

En primer lugar, configuraremos la parte de nuestro Firewall, para nuestro ejemplo hemos usado un Dell Sonicwall TZ-205 y usaremos en la parte cliente, el del fabricante Dell Sonicwall llamado Global VPN Client.

Para empezar accederemos a nuestro Firewall usando la IP de gestión y nuestras credenciales de acceso. Para ello usaremos un explorador de internet.

Una vez hayamos accedido a la consola de gestión de nuestro TZ-205, en el menú lateral izquierdo, buscaremos la rama VPN, la desplegaremos y seleccionaremos la opción Settings. Hecho esto en la parte derecha de la ventana, buscaremos WAN GroupVPN y accederemos a las opciones de configuración pulsando en el icono del lápiz.

Por defecto, nuestro túnel VPN usará como método de autenticación el protocolo IKE con Shared Secret.

Internet Key Exchange o IKE es un protocolo que se usa para establecer una asociación de seguridad cuando usamos el protocolo IPsec. El protocolo IKE usa un intercambio de claves Secreto o Shared Secret.

En la pestaña General modificaremos en la opción Shared Secret de la política de seguridad, cambiaremos la contraseña que viene por defecto por una que podamos recordar.

Durante el primer acceso a nuestra conexión VPN nos pedirá introducir la Shared Secret, a partir de el segundo acceso solo nos preguntará las credenciales de usuario.

Internet Key Exchange o IKE es un protocolo que se usa para establecer una asociación de seguridad cuando usamos el protocolo IPsec. El protocolo IKE usa un intercambio de claves Secreto o Shared Secret.

En la pestaña General modificaremos en la opción Shared Secret de la política de seguridad, cambiaremos la contraseña que viene por defecto por una que podamos recordar.

Durante el primer acceso a nuestra conexión VPN nos pedirá introducir la Shared Secret, a partir de el segundo acceso solo nos preguntará las credenciales de usuario.

La pestaña, Proposals, la dejaremos como viene por defecto, ya que todas las opciones que vienen configuradas por defecto, están configuradas también de idéntica forma en Global VPN client de sonicwall, si decidimos usar otro tipo de cliente, deberemos adecuar estas opciones a las que requiera dicho cliente.

En la pestaña Advanced, habilitaremos la casilla de selección, Enable Windows Networking (Netbios) Broadcast, los equipos que ejecutan Microsoft Windows se comunican entre sí a través de paquetes NetBIOS broadcast, de este modo, podremos acceder a los recursos de red remotos cuando usemos un entorno de red Windows.

Todos los usuarios que usen Global VPN Client serán autenticados a través XAUTH. El ajuste está activado por defecto .

Para finalizar entraremos en la pestaña Cliente, la opción Cache XAUTH User Name and Password on Client, la deberiamos cambiar a Never en el menú desplegable, para que el cliente de VPN no almacene las credenciales de acceso a nuestra red.

En la sección Client connections, y pa opción Virtual Adapter settings, podemos configurar el comportamiento de la tarjeta de red virtual de Global VPN Client, podremos seleccionar si solo queremos que admita IP's por asignadas por un servidor de DHCP de nuestra red, si queremos que todo sean IP estáticas, asignadas de forma manual en cada uno de los clientes VPN, o si permitiremos al cliente ambas cosas, configurar una ip de forma manual o cogerla del DHCP en nuestro ejemplo seleccionaremos esta tercera opción.

En Allow Connections, seleccionaremos en el menú desplegable la opción Split Tunnels. Split Tunnels discrimina el trafico que tiene que pasar por la conexión VPN del que no, por ejemplo si desde el cliente queremos acceder a internet, redirigirá el trafico hacia la puerta de enlace del propio cliente.

En la sección Client connections, y pa opción Virtual Adapter settings, podemos configurar el comportamiento de la tarjeta de red virtual de Global VPN Client, podremos seleccionar si solo queremos que admita IP's por asignadas por un servidor de DHCP de nuestra red, si queremos que todo sean IP estáticas, asignadas de forma manual en cada uno de los clientes VPN, o si permitiremos al cliente ambas cosas, configurar una ip de forma manual o cogerla del DHCP en nuestro ejemplo seleccionaremos esta tercera opción.

En Allow Connections, seleccionaremos en el menú desplegable la opción Split Tunnels. Split Tunnels discrimina el trafico que tiene que pasar por la conexión VPN del que no, por ejemplo si desde el cliente queremos acceder a internet, redirigirá el trafico hacia la puerta de enlace del propio cliente.

Para acabar con la configuración de la parte del Firewall, agregaremos los usuarios que tendrán acceso a la conexión VPN.

Para ello buscaremos en el menú lateral izquierdo, la rama Users, y accederemos a la opción Local Users.

La manera más correcta de crear usuarios si tenemos un controlador de dominio, seria integrando nuestro Firewall TZ-205 con nuestro Active Directory, con ello conseguiremos tener la misma lista de usuarios y contraseñas que en nuestro dominio y solo tendremos que dar permisos de acceso a cada uno de los usuarios.

Para nuestro ejemplo crearemos un usuario Local del Firewall, sin integrar el TZ-205 con Ative Directory, para ello presionaremos el botón Add User...

Para ello buscaremos en el menú lateral izquierdo, la rama Users, y accederemos a la opción Local Users.

La manera más correcta de crear usuarios si tenemos un controlador de dominio, seria integrando nuestro Firewall TZ-205 con nuestro Active Directory, con ello conseguiremos tener la misma lista de usuarios y contraseñas que en nuestro dominio y solo tendremos que dar permisos de acceso a cada uno de los usuarios.

Para nuestro ejemplo crearemos un usuario Local del Firewall, sin integrar el TZ-205 con Ative Directory, para ello presionaremos el botón Add User...

Introduciremos el nombre y la contraseña de nuestro nuevo usuario.

Seguidamente, nos desplazaremos a la pestaña Groups.

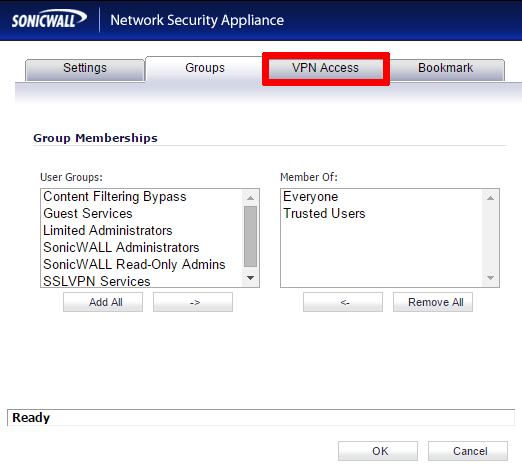

Podemos asociar nuestro usuario a distintos grupos de seguridad, dependiendo a que grupo pertenezca tendrá más o menos permisos de acceso. Habiendo seleccionado los grupos de pertenencia, accederemos a la pestaña VPN Access.

También, debemos especificar a que redes queremos que pueda conectar el nuevo usuario desde la WAN, en nuestro caso seleccionaremos LAN Subnets.

Cerraremos la ventana pulsando el botón OK y con esto habremos finalizado la configuración en la parte de nuestro Firewall.

Seguidamente configuraremos el servicio de DHCP que proveerá de direcciones IP a todos los clientes que usarán la conexión VPN que hemos recién configurado, si no estáis familiarizados con el procedimiento de configuración podéis consultar el enlace siguiente:

Para terminar, instalaremos y configuraremos la parte del cliente, en primer lugar debemos descargar de la web oficial de DELL Sonicwall el Cliente VPN.

En nuestro laboratorio, hemos usado la versión del Global VPN Client 4.7.3, en nuestra opinión, aunque hay versiones superiores del producto, esta es la que ofrece mayor fiabilidad.

Lo instalaremos en el equipo cliente, tenemos también cliente para Andriod y iOS, llamado SonicWALL Mobile Connect.

Cuando accedamos por primera vez a Global VPN Client nos lanzará un asistente de configuración para una nueva conexión. Saltaremos la pantalla de bienvenida pulsando el botón Siguiente.

Para terminar, instalaremos y configuraremos la parte del cliente, en primer lugar debemos descargar de la web oficial de DELL Sonicwall el Cliente VPN.

En nuestro laboratorio, hemos usado la versión del Global VPN Client 4.7.3, en nuestra opinión, aunque hay versiones superiores del producto, esta es la que ofrece mayor fiabilidad.

Lo instalaremos en el equipo cliente, tenemos también cliente para Andriod y iOS, llamado SonicWALL Mobile Connect.

Cuando accedamos por primera vez a Global VPN Client nos lanzará un asistente de configuración para una nueva conexión. Saltaremos la pantalla de bienvenida pulsando el botón Siguiente.

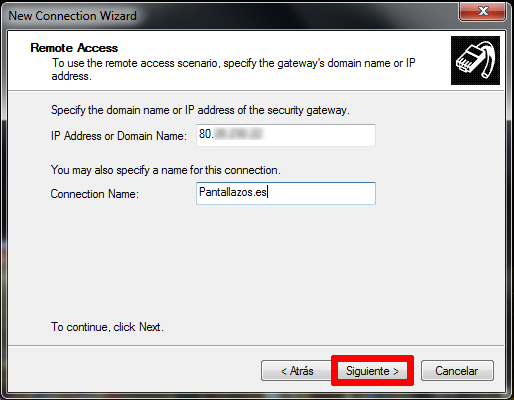

Seleccionaremos la opción Acceso Remoto y pulsaremos el botón Siguiente para continuar con la configuración.

Seguidamente introduciremos los datos de nuestra conexión, IP o nombre de dominio de nuestra VPN y terminaremos con un nombre que identifique nuestra conexión VPN.

Hecho esto presionaremos el botón Siguiente para continuar con el asistente de configuración.

Terminaremos pulsando el botón Finalizar.

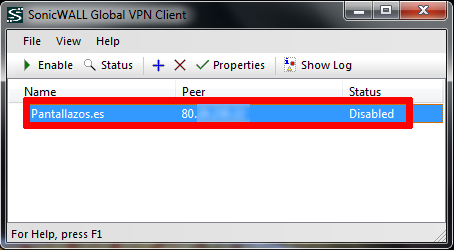

Habiendo terminado el asistente, nos aparecerá la ventana de SonicWall Global VPN Client, con nuestra VPN configurada pero deshabilitada. Haremos doble click con el ratón en la conexión VPN.

En primer lugar nos pedirá una vez el password que hemos configurado en los pasos anteriores en la casilla Sared Secret de la pestaña General en nuestro Firewall.

En nuestro ejemplo era, Password123456, una vez hayamos introducido la contraseña, pulsaremos el botón OK, para aplicar los cambios.

Si es correcta nuestra Pre-Shared Key, y en nuestro caso lo es, nos solicitará las credenciales de usuario de la VPN, estas credenciales nos las solicitará en todas las ocasiones que levantemos nuestro túnel VPN.

Escribiremos el nombre de usuario y la contraseña que hemos configurado en los pasos anteriores y presionaremos el botón OK para establecer la conexión.

Con esto hemos terminado la configuración.

Espero que os sea de utilidad.

Enlaces relacionados

una pregunta cuantos usuarios simultaneos puedo tener conectados?

ResponderEliminarEste es un factor difícil de valorar, en la documentación del producto no hay una estimación máxima de usuarios que puedan gestionar los Firewall de DELL Sonicwall. Dependerá mucho de los servicios que pretendas habilitar en el dispositivo, por ejemplo, si activamos el filtrado de paquetes es previsible que la carga extra haga que disminuya el numero de usuarios concurrentes que el Firewall podrá gestionar.

ResponderEliminarBuenas tardes, disculpa antes de esto se debe de habilitar alguna interfaz o Zona VPN con el segmento de red para la VPN, ya que en este tutorial en el cliente solo dices que se asigne la IP, pero mi duda es en que momento en el firewall se le declaro la red de la VPN.

ResponderEliminarEn la segunda captura de pantalla, accedemos a la configuración del WAN Group VPN, sigue las capturas y lo configuradas sin problemas.

EliminarEn la configuración del WAN Group VPN, de este tutorial no viene nada respecto al direccionamiento IP para configurar la VPN, o en que pestaña te refieres, ya que hice el procedimiento donde configurar el Shared Secret y en la pestaña cliente lo que dices de Split Tunnels, solo eso es lo que viene para el WAN Group, podrias ser un poco mas especifico, te lo agradezco.,

EliminarBuenos días Martinez18, tienes toda la razón del mundo, olvidé la explicación de la configuración del servidor de DHCP para proveer al Global VPN Client de los usuarios remotos.

EliminarAcabo de publicar una entrada en el blog con el contenido que necesitas y he modificado este post para que nadie más tenga este problema.

http://www.pantallazos.es/2016/10/dell-sonicwall-dhcp-over-vpn.html

Gracias por leer mi blog!!!!

En ésta configuración la dirección IP que deberías configurar en el Global VPN Client de Sonicwall es la dirección WAN de tu red.

EliminarMuchas gracias, te informare si funciona :)

ResponderEliminarBuenas. Necesito conectarme a la vpn desde el ipad. Pero si pongo la configuracion del ordenador me dice que la ip no es correcta. Nose como habria que ponerla. Gracias.

ResponderEliminarEl Cliente de Sonicwall Para iPad o para ordenadores Mac con OSX, se basa en la configuración SSL VPN del Firewall. Tendrías que revisar primero la sección SSL VPN para configurar las opciones. Tendrás que definir un rango de IP (DHCP del SSL VPN) y el puerto de conexión, se suele usar el puerto 4434. Seguidamente será necesario configurar el cliente poniendo la dirección IP WAN y el puerto SSL VPN como te muestro a continuación xxx.xxx.xxx.xxx:4434 verifica también que en la configuración de SSL VPN otorgue un certificado autofirmado, debería funcionar.

EliminarMe esta saliendo este erro en Log Viewer

ResponderEliminar2017/04/20 09:42:45:005 Error Failed to receive an incoming ISAKMP packet. The length is incorrect.

Necesitaría saber que versión de Global VPN client estás usando. Recientemente he podido comprobar que con las últimas versiones, la 4.9 por ejemplo, suele aparecer este error durante el proceso de conexión. Cambiando la versión por la 4.6 o la 4.7 el error suele remitir.

EliminarGracias

Nice work.

ResponderEliminarThank you very much and remember that we also have a YouTube channel to which you can subscribe if you are interested in our content.

EliminarMuchisimas gracias por vuestro aporte. Me ha servido de mucha ayuda.

ResponderEliminarHe podido configurarlo en 3 TZ300. Sin embargo en otros 2 no he podido; sigo el mismo proceso pero al tratar de conectar en el Dell SonicWall GlobalVPN Client, el Status se queda en Connecting y de ahí no sale. He comprobado que la IP es la correcta y en las propiedades he probado a marcar y desmarcar Restrict the size of de first ISAKMP packet sent.

¿Alguna pista de qué es lo que pasa?

Muchas gracias.

buen día, realice todo el proceso, y el cliente me permite poner usuario y contraseña. pero al conectarse aparece error, que puedo hacer gracias, tengo un tz215

ResponderEliminar